|

Cisco PDM Configurazione

di base di un Cisco PIX con failover 1. Collegarsi tramite la porta console al Cisco PIX utilizzando il cavo in dotazione. Se il pc non e' provvisto di ingresso seriale utilizzare un convertitore USB/Seriale non fornito; 2. La configurazione che segue va cosi' interpretata: a) La parte in giallo permette di

accedere dalla WAN alla rete INSIDE in base a quanto indicato nell'ACL

101; pix# sh run PIX Version 6.3(1) interface ethernet0 auto interface ethernet1 auto interface ethernet2 auto nameif ethernet0 outside security0 nameif ethernet1 inside security100 nameif ethernet2 dmz security50 enable password FFZuDOkjB3b505rt encrypted passwd zxJKWqR3LkHVvfNc encrypted hostname pix domain-name gianrico ...snip... names access-list 101 remark --- PROTEZIONI --- access-list 101 remark --- ABILITA PING --- access-list 101 permit icmp any any echo-reply access-list 101 permit icmp any any source-quench access-list 101 permit icmp any any unreachable access-list 101 permit icmp any any time-exceeded access-list 101 permit icmp any any echo access-list 101 remark --- PROTEZIONE SERVER SHARED HOSTING --- access-list 101 permit tcp any host 172.92.121.1 eq www access-list 101 remark --- PROTEZIONE SERVER HOUSING/CO-LOCATION/APPLICATION HOSTING --- access-list 101 permit tcp any host 172.92.122.1 eq www access-list 101 permit tcp any host 172.92.122.233 eq 3389 access-list 101 deny ip any any : L'access-list 102 serve SOLO se ci sono passaggi dalla DMZ verso al INSIDE access-list 102 remark --- PROTEZIONI --- access-list 102 remark --- ABILITA PING --- access-list 102 permit icmp any any echo-reply access-list 102 permit icmp any any source-quench access-list 102 permit icmp any any unreachable access-list 102 permit icmp any any time-exceeded access-list 102 permit icmp any any echo : Questo e' l'accesso permesso dalla DMZ verso la INSIDE access-list 102 permit tcp any host 172.92.121.202 eq https : Bisogna esplicitamente permettere dall'interno verso l'esterno per far navigare su : Internet le macchine della DMZ, senza farle andare verso la INSIDE access-list 102 deny ip 172.92.122.0 255.255.255.0 172.92.121.0 255.255.255.0 access-list 102 permit ip 172.92.122.0 255.255.255.0 any access-list 102 deny ip any any ...snip... ip address outside 172.92.120.11 255.255.255.224 ip address inside 172.92.121.231 255.255.255.0 ip address dmz 172.92.122.231 255.255.255.0 : In questo esempio abbiamo un secondo PIX in standby failover failover timeout 0:00:00 failover poll 15 : Questi indirizzi IP vengono assegnati al PIX che e' in standby failover ip address outside 172.92.120.12 failover ip address inside 172.92.121.232 failover ip address dmz 172.92.122.232 failover lan unit primary ...snip... nat (inside) 0 172.92.121.0 255.255.255.0 0 0 nat (dmz) 0 172.92.122.0 255.255.255.0 0 0 static (dmz,outside) 172.92.122.0 172.92.122.0 netmask 255.255.255.0 0 0 static (inside,outside) 172.92.121.0 172.92.121.0 netmask 255.255.255.0 0 0 :La static a seguire serve solo se ci deve essere passaggio di dati dalla DMZ verso la inside static (inside,dmz) 172.92.121.0 172.92.121.0 netmask 255.255.255.0 0 0 access-group 101 in interface outside : L'access-list 102 serve SOLO se bisogna aprire canali dalla DMZ verso la INSIDE access-group 102 in interface dmz route outside 0.0.0.0 0.0.0.0 172.92.120.3 1 ...snip... : accesso ssh ssh MIOIPESTERNO 255.255.255.224 outside ssh timeout 5 ...snip...

pix# show failover

Failover On

Cable status: Normal

Reconnect timeout 0:00:00

Poll frequency 15 seconds

This host: Primary - Active

Active time: 66930 (sec)

Interface outside (172.92.120.11): Normal

Interface inside (172.92.121.231): Normal

Interface dmz (172.92.122.231): Normal

Other host: Secondary - Standby

Active time: 0 (sec)

Interface outside (172.92.120.12): Normal

Interface inside (172.92.121.232): Normal

Interface dmz (172.92.122.232): Normal

Stateful Failover Logical Update Statistics

Link : Unconfigured.

I sistemi operativi della Cisco offrono una flessibilita' e un set di comandi che permette di fare praticamente di tutto. Il successo dei router Cisco e' cosi' dovuto anche all'IOS, e, nel caso del Cisco PIX, al Cisco Secure Software. Non sono di apprendimento immediato ma consentono di fare di tutto. E' un po' come quando si programmava in C o Assembler. Il tempo di apprendimento non era certamente di pochi giorni ma la flessibilita' risultante consentiva di avere uno strapotere sulla macchina riuscendo a fare di tutto. Ma i sistemi si sviluppano e si complicano e pochi di questi smanettoni non usano adesso un Visual C++ o un'interfaccia a finestre per gcc. In ogni caso anche Cisco offre degli strumenti di configurazione visuale che semplificano notevolmente il lavoro del sistemista. Se non avete a disposizione i soldi per comprarvi il meglio, ovvero il CSPM (Cisco Secure Policy Manager), non venduto piu' come prodotto singolo ma incluso in CiscoWorks VPN/Security Management Solution, potete ricevere un aiuto non indifferente da PDM, assolutamente gratuito e 'di serie' sui PIX. CiscoWorks e' soluzione di alto profilo dato da Cisco per la configurazione e il monitoring di tutti i suoi apparati di rete. Ha un costo relativamente alto e viene utilizzato solo in reti medio/grandi o molto elaborate. Se volete partire 'da zero' potete cancellare il file di configurazione del vostro pix col comando "write erase". CANCELLAZIONE DEL FILE DI CONFIGURAZIONE: pixfirewall# show flash flash file system: version:3 magic:0x12345679 file 0: origin: 0 length:1966136 file 1: origin: 2097152 length:1851 <---------- questo e' il file di configurazione file 2: origin: 0 length:0 file 3: origin: 2228224 length:3123604 file 4: origin: 0 length:0 file 5: origin: 7864320 length:308 pixfirewall# write erase Erase PIX configuration in flash memory? [confirm] pixfirewall# show flash flash file system: version:3 magic:0x12345679 file 0: origin: 0 length:1966136 file 1: origin: 2097152 length:0 <--------- file 2: origin: 0 length:0 file 3: origin: 2228224 length:3123604 file 4: origin: 0 length:0 file 5: origin: 7864320 length:308 Nel nostro caso partiremo da una configurazione di base tipo, con dhcp e nat configurati. Cisco PDM e' un tool che si utilizza da web tramite browser. Un piccolo server web con le pagine html e' gestito all'interno del PIX e le pagine del sito web sono nella flash. All'atto di acquisto di PIX dovrebbe gia' essere installato. Prima di poter utilizzare il PDM si deve preconfigurare PIX. Collegarsi col cavo di consolle al Cisco PIX, utilizzando il programma Hyperterminal di Windows o un qualsiasi altro programma di terminale (con velocita' 9600bps). Eseguire quindi la sequenza di comandi indicata in neretto: pixfirewall> enable pixfirewall# conf t pixfirewall(config)# setup Pre-configure PIX Firewall now through interactive prompts [yes]? Enable password [<use current password>]: itesys Clock (UTC): Year [2005]: Month [Mar]: Day [3]: Time [09:31:31]: Inside IP address [192.168.1.1]: <---- Inserite qui l'ip (inside) che volete assegnare al pix Inside network mask [255.255.255.0]: Host name [pixfirewall]: Domain name: test IP address of host running PIX Device Manager: 192.168.1.2 <---- ip del PC dove si usera' PDM The following configuration will be used: Enable password: itesys <---- Questa password vi servira' per l'accesso da WEB Clock (UTC): 09:31:31 Mar 3 2005 Inside IP address: 192.168.1.1 Inside network mask: 255.255.255.0 Host name: pixfirewall Domain name: test IP address of host running PIX Device Manager: 192.168.1.1 Use this configuration and write to flash? yes Building configuration... Cryptochecksum: 33191bc9 8e7e42dd 5ed29483 dbd0d4cb [OK] A questo punto Cisco PIX avra' una configurazione tale da consentirme l'amministrazione da PDM.

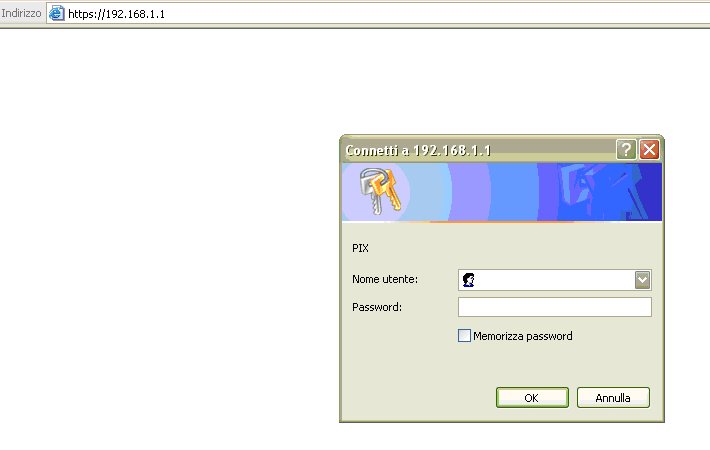

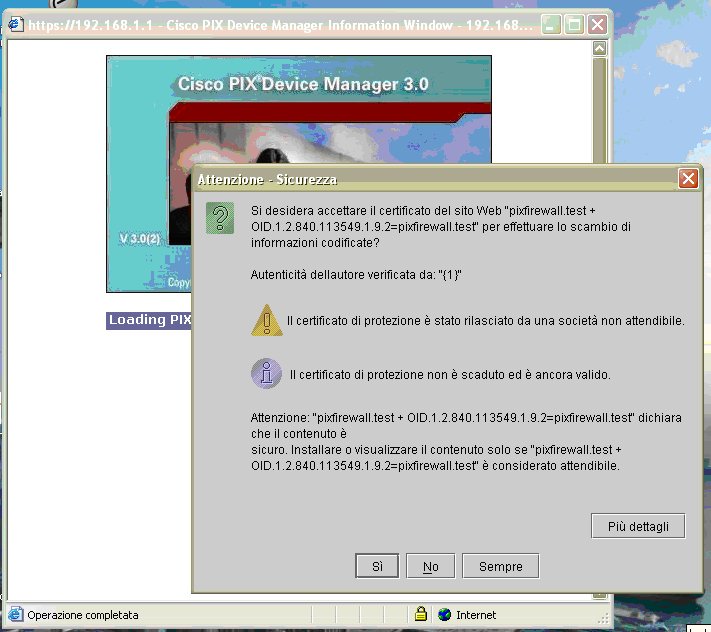

Colleghiamo il pc e accediamo al PDM tramite https://192.168.1.1/.

Aggiornamento PDM Se avete una versione di Cisco Secure vecchiotta potreste ritrovarmi il PDM versione 1.1:

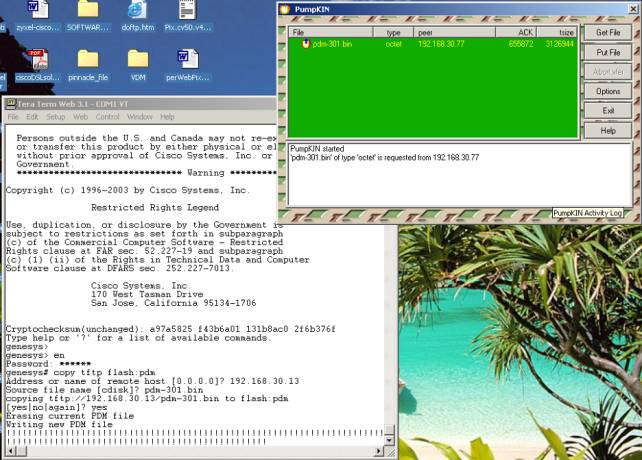

Questa versione e' ormai datata. Per fare l'aggiornamento dovete scaricare dal sito della Cisco il file di PDM piu' recente a disposizione. Nel nostro caso abbiamo prelevato pdm-301.bin. Per fare questo dovete avere un accesso al sito Cisco con privilegi tali da consentirvi questa operazione. Avviate un server tftp (nella figura PumpKin) e da console (o telnet o ssh) inserite su cisco PIX il comando: copy tftp flash:pdm

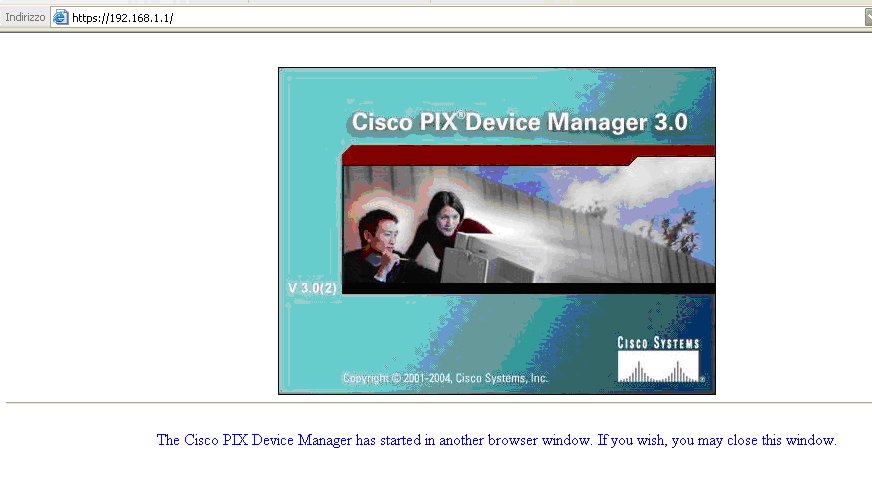

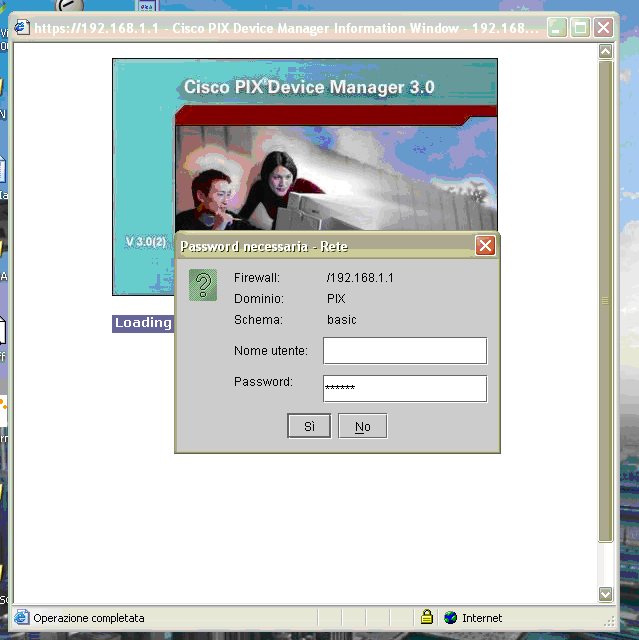

Accesso al PDM Inserite nel vostro browser https://192.168.1.1 (o l'ip che avete assegnato al PIX). Alla richiesta di nome utente e password inserite solo la password, che avete gia' scelto al setup: Alla richiesta di installazione del certificato scegliete SI:

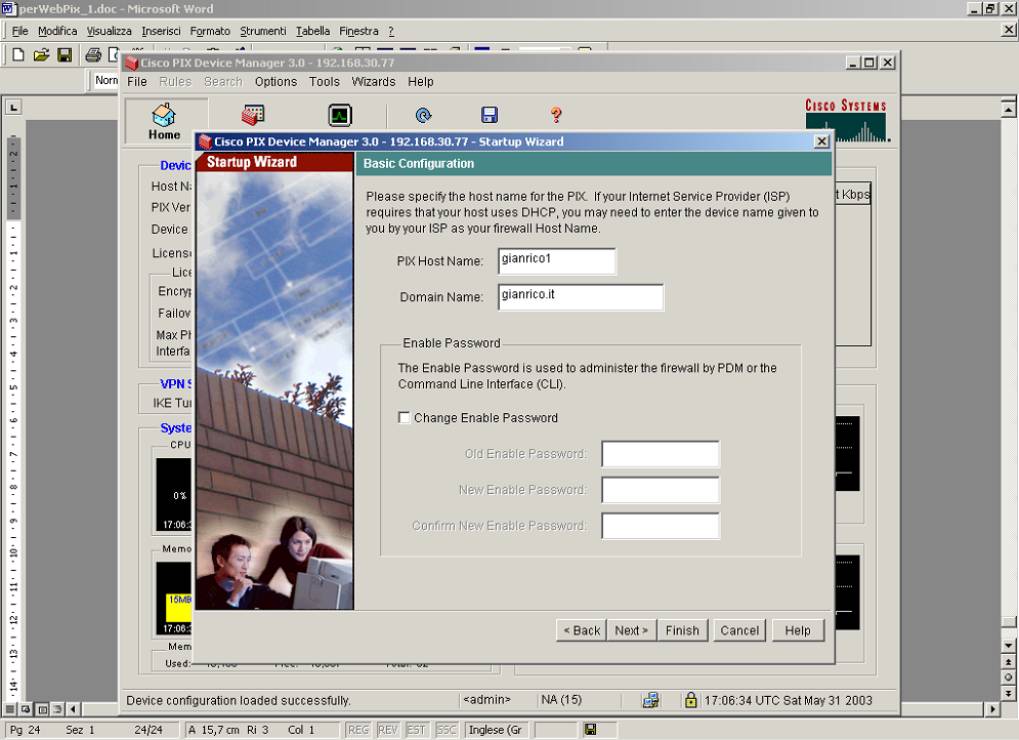

PDM con Cisco PIX non preconfigurato Se Cisco PIX ha una preconfigurazione generata dal comando setup e non aveva una configurazione preesistente il PDM fa partire un wizard che consente la configurazione "da zero" di Cisco PIX. Nel caso in cui utilizziamo PDM su un Cisco PIX gia' configurato il Wizard non c'e' e vale il paragrafo successivo.

Ecco il settaggio delle password e dell'host-name:

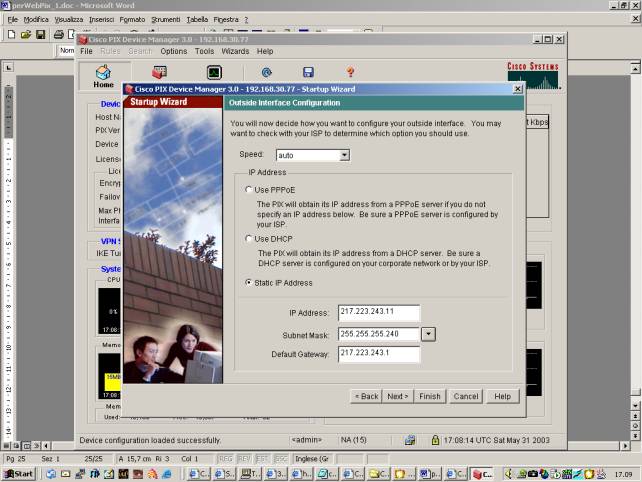

Segue l'interfacciamento dell'interfaccia ethernet "Outside" ovvero sulla rete pubblica:

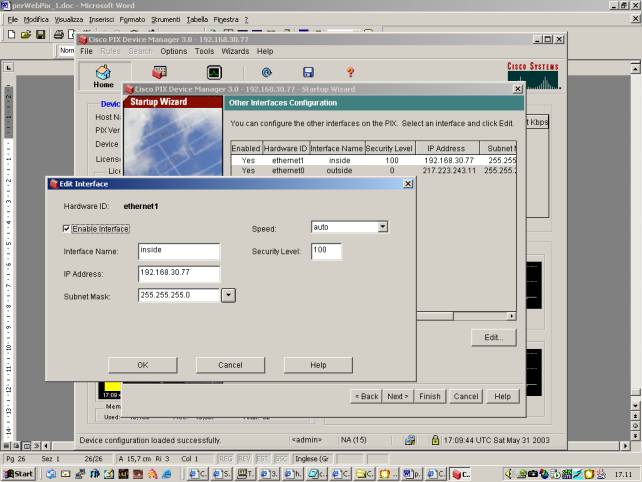

A seguire le altre interfacce, ovvero solo la 'inside' nel caso di un PIX a due Ethernet:

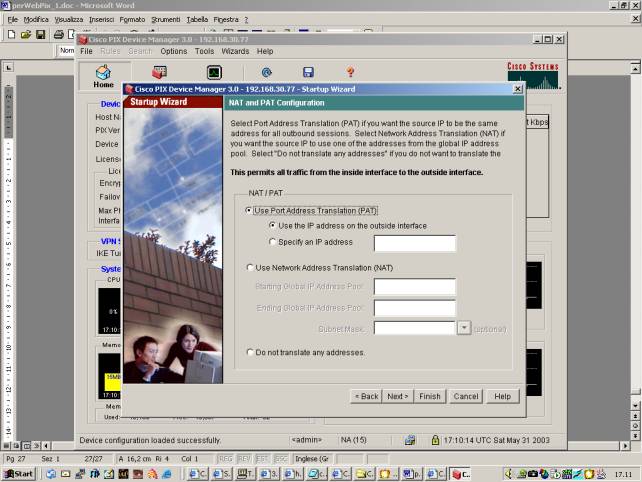

Segue la configurazione del NAT/PAT. In una configurazione di base si usa l'IP della interfaccia 'Outside':

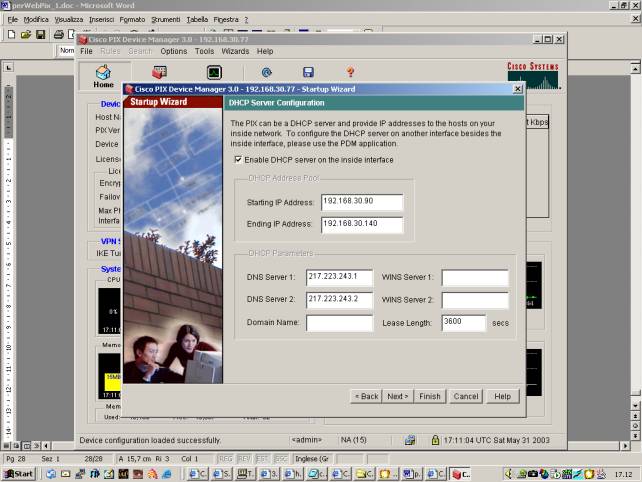

Configurazione del DHCP:

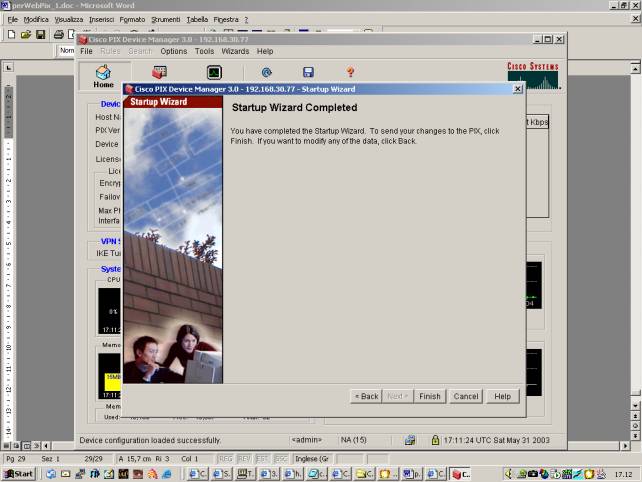

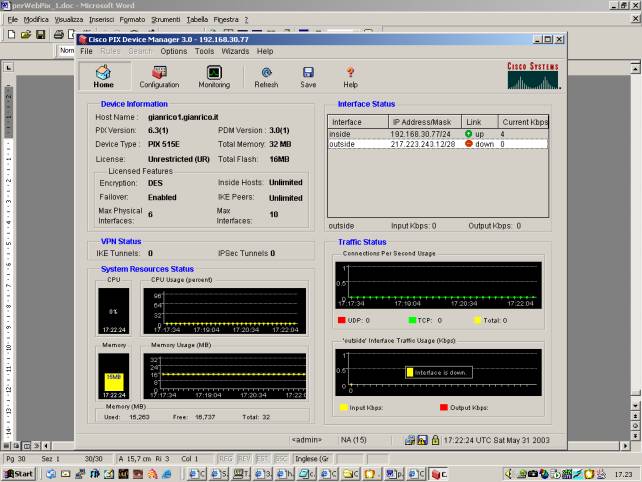

Finito il wizard abbiamo una configurazione di base per il PIX. Ecco le varie sezioni di PDM. Monitoring:

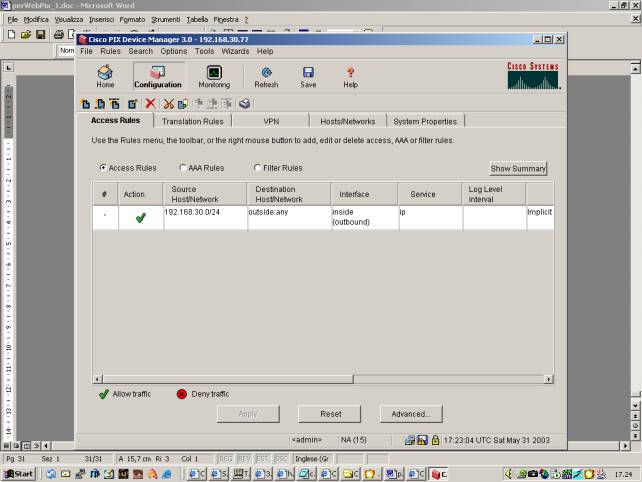

Regole:

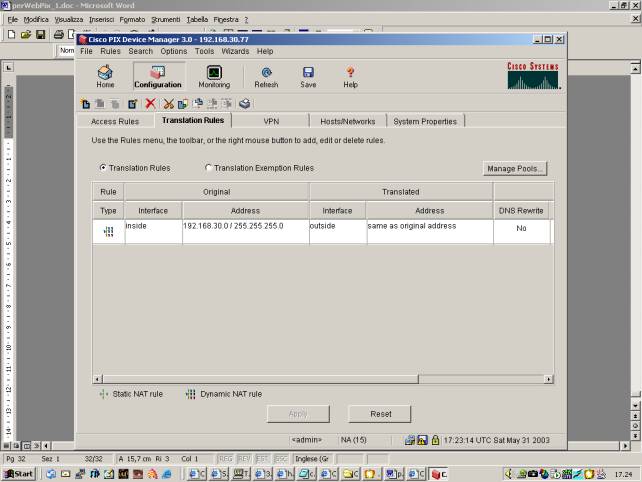

NAT/PAT:

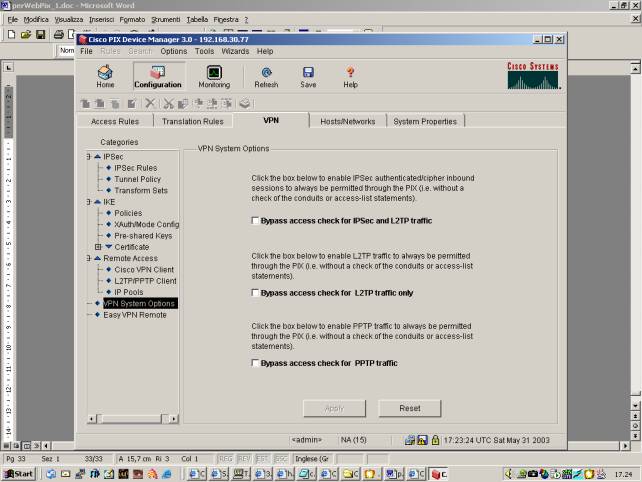

VPN:

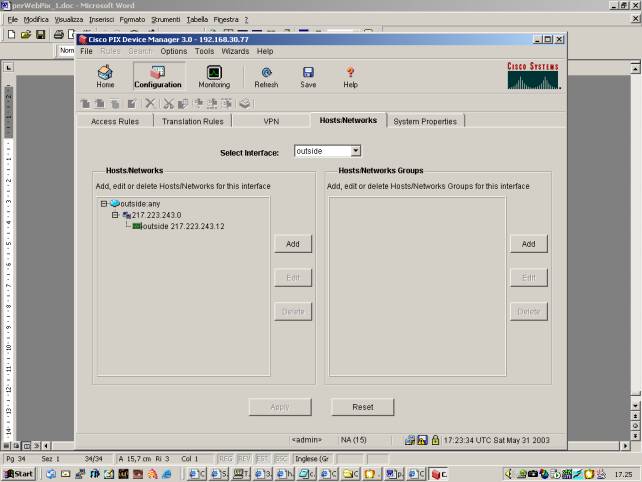

Topologia di rete, posizionamento delle reti:

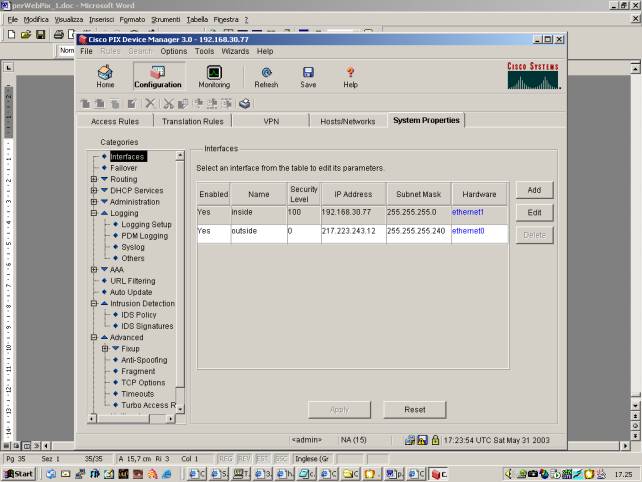

Dettaglio configurazione del sistema:

PDM con Cisco PIX preconfigurato Supponiamo di avere un Cisco PIX gia' configurato. Ecco ad esempio un PIX con NAT e DHCP: pixfirewall# pixfirewall# sh run : Save : PIX Version 6.3(4) interface ethernet0 auto interface ethernet1 100full nameif ethernet0 outside security0 nameif ethernet1 inside security100 enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted hostname pixfirewall fixup protocol dns maximum-length 512 fixup protocol ftp 21 fixup protocol h323 h225 1720 fixup protocol h323 ras 1718-1719 fixup protocol http 80 fixup protocol rsh 514 fixup protocol rtsp 554 fixup protocol sip 5060 fixup protocol sip udp 5060 fixup protocol skinny 2000 fixup protocol smtp 25 fixup protocol sqlnet 1521 fixup protocol tftp 69 names pager lines 24 mtu outside 1500 mtu inside 1500 ip address outside dhcp setroute ip address inside 192.168.1.1 255.255.255.0 ip audit info action alarm ip audit attack action alarm pdm logging informational 100 pdm history enable arp timeout 14400 global (outside) 1 interface nat (inside) 1 0.0.0.0 0.0.0.0 0 0 timeout xlate 0:05:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute aaa-server TACACS+ protocol tacacs+ aaa-server TACACS+ max-failed-attempts 3 aaa-server TACACS+ deadtime 10 aaa-server RADIUS protocol radius aaa-server RADIUS max-failed-attempts 3 aaa-server RADIUS deadtime 10 aaa-server LOCAL protocol local http server enable http 192.168.1.2 255.255.255.0 inside no snmp-server location no snmp-server contact snmp-server community public no snmp-server enable traps floodguard enable telnet timeout 5 ssh timeout 5 console timeout 0 dhcpd address 192.168.1.2-192.168.1.254 inside dhcpd lease 3600 dhcpd ping_timeout 750 dhcpd auto_config outside dhcpd enable inside terminal width 80 Cryptochecksum:01e6b0e44e563b05713f738d60fc73fb : end pixfirewall# In questo caso PDM 'assorbe' la configurazione e non appare il Wizard. Ecco le schermate di PDM: Affinche' il nostro PIX funzioni per far navigare su internet manca il routing di default. Ecco come fare: Beta 0.9 02/02/2005 Altre letture Consiglio di consultare l’enorme documentazione disponibile on-line nel sito della cisco http://www.cisco.com/. E’ possibile trovare sempre tutto cio’ che si cerca. Leggete anche i TIPS di questo sito web Copyright 2002-2004 Gianrico Fichera – ITESYS srl – Il materiale

di questa pagina non e’ sponsorizzato o sottoscritto da Cisco Systems,

Inc. Ciscoâ e’ un trademark di Cisco Systems,

Inc. negli Stati Uniti e in altri stati. L’autore di questa pagina non si

assume nessuna responsabilita’ e non da nessuna garanzia riguardante

l’accuratezza e la completezza delle informazioni presenti nonche’ da

conseguenze sull’uso delle informazioni presenti in questa

pagina. |

|

This material is not sponsored by, endorsed by, or affiliated with Cisco Systems, Inc., Cisco, Cisco Systems, and the Cisco Systems logo are trademarks or registered trade marks of Cisco Systems, Inc. or its affiliates. All other trademarks are trademarks of their respective owners. |